Многие исследователи по информационной безопасности стали объединять свои усилия в поисках возможного "рубильника", который был эффективен в случае с WannaCry. Некоторые утверждают, что нашли простой способ защититься.

В мае 2017 г. распространение WannaCry удалось быстро свести к минимуму благодаря усилиям всего одного специалиста. Британский программист обнаружил в коде вируса так называемый киллсвитч (killswitch) - своеобразный "аварийный рубильник": перед началом работы WannaCry обращался к домену iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, проверяя, существует ли он. Если домен не зарегистрирован, начиналась шифровка файлов. Однако, если домен существует, вымогатель останавливал процесс заражения. Исследователь поспешил зарегистрировать этот домен, чем резко затормозил распространения WannaCry.

В коде Petya ничего подобного пока найти не удалось. Однако некоторые эксперты предлагают простой способ, который, как они уверяют, поможет защитить компьютер от вируса. Эффективность этого метода еще не подтверждается всеми массово, но предлагаемая мера достаточно простая, поэтому те, кто опасаются атаки, могут взять инструкцию на вооружение.

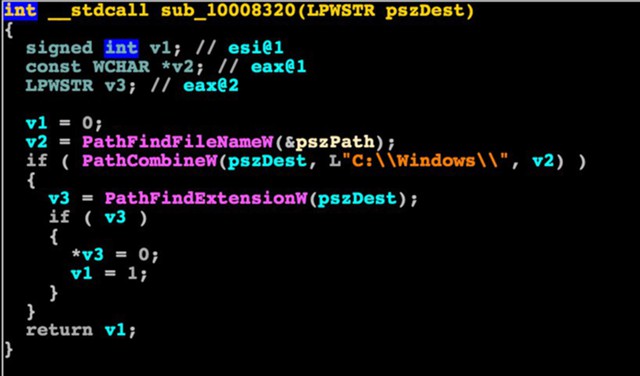

Так, специалисты Symantec опубликовали рекомендацию, суть которой - сделать вид, что компьютер уже заражен. В момент атаки Petya ищет файл C:\Windows\perfc. Если такой файл на компьютере уже есть, то вирус не станет начинать шифровку файлов, предполагая, что вся "грязная" работа уже сделана.

Чтобы создать такой файл для защиты от Petya можно использовать обычный "Блокнот". Причем разные источники советуют создавать либо файл perfc (без расширения), либо perfc.dll. Специалисты также советуют сделать файл доступным только для чтения, чтобы вирус не мог внести в него изменения.

Конечно, предлагаемая Symantec мера не панацея, лучше подойти к кибербезопасности со всей серьезностью. Эксперты "Лаборатории Касперского" советуют выполнить следующие шаги, которые помогут защитить свои файлы от заражения трояном-шифровальщиком:

1. Когда пользователь видит синий экран смерти, его данные еще не зашифрованы, то есть "Петя" еще не добрался до главной таблицы файлов. Если вы видите, что компьютер показывает вам синий экран, перезагружается и запускает Check Disk, немедленно выключайте его. На этом этапе вы можете вытащить свой жесткий диск, подключить его к другому компьютеру (только не в качестве загрузочного тома!) и скопировать свои файлы.

2. "Петя" шифрует только таблицу, не трогая сами файлы. Специалисты по восстановлению данных могут их вернуть. Это длительная и дорогостоящая процедура, но вполне реальная. Однако не пытайтесь осуществить ее самостоятельно: из-за случайной ошибки ваши файлы могут исчезнуть навсегда.

3. Лучший способ защиты — это предупредить атаку, используя защитное решение. Kaspersky Internet Security не даст спаму проникнуть в ваш почтовый ящик, так что вы, скорее всего, никогда и не получите ссылку, за которой скрывается "Петя". Если же "Петя" каким-то образом проник в систему, Kaspersky Internet Security распознает его как Trojan-Ransom.Win32.Petr и заблокирует все его вредоносные действия.

Специалисты Group-IB рекомендуют соблюдать нижеперечисленные меры: 1. Устанавливайте вовремя обновления системы и патчи систем безопасности. 2. Настройте почтовые фильтры, которые будут отсеивать зашифрованные архивы, исполняемые файлы, а офисные документы рекомендуется проверять на "песочницах" перед доставкой пользователям. 3. Если в корпоративной сети остались непропатченные ПК, не позволяйте сотрудникам подключать к сети ноутбуки, принесенные из дома. 4. Регулярно создавайте резервные копии своих систем. 5. Внедрите политику "нулевого доверия" и организуйте тренинг по информационной безопасности для ваших сотрудников. 6. Рассмотрите возможность отключения SMB в качестве временной меры. 7. Подпишитесь на уведомления технической безопасности Microsoft.