Ряд государственных учреждений Украины и российских СМИ во вторник, 24 октября, был атакован новой разновидностью вируса-шифровальщика, получившей название Bad Rabbit. Об этом сообщила специализирующаяся на расследовании киберпреступлений компания Group-IB на своей странице в Facebook.

Сегодня был запущен новый вирус-шифровальщик, жертвами которого стали российские СМИ, а также ряд госучреждений и стратегических объектов на Украине.

Так, из-за атаки оказались выведены из строя сайты информационных агентств «Интерфакс» и «Фонтанка», министерства инфраструктуры Украины, Государственная авиационная служба Украины, компьютерная система киевского метро, а также информационная система международного аэропорта «Одесса». Скорее всего, список в ближайшее время будет дополняться.

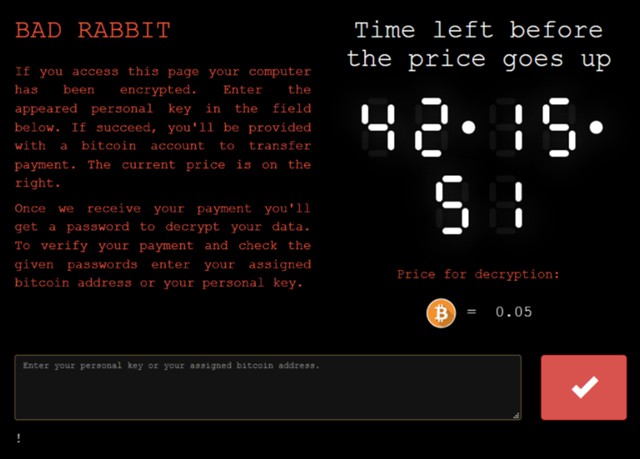

В социальных сетях сотрудники агентства опубликовали фотографии экранов своих рабочих компьютеров. На них виден текст, с требованием выкупа и названием вируса, заблокировавшего компьютеры, — Bad Rabbit. Сумма выкупа за каждый компьютер составляет 0,05 биткоина (более 16 тыс. руб. по курсу 24 октября). После получения суммы выкупа злоумышленники обещают передать пароль для доступа к информации. Каждому зашифрованному компьютеру вирус присваивает персональный идентификационный код, предостерегая от попыток самостоятельно расшифровать закодированные на компьютере файлы.

Хакеры просят своих жертв перейти по ссылке ведущей на onion-сайт, на нем запускается автоматический счетчик времени. В случае невыполнения требований, злоумышленники обещают уничтожить всю зашифрованную информацию.

Эксперты отмечают опасную тенденцию, набирающую обороты: все больше и больше киберпреступников перешли от атак на рядовых пользователей к целевым вредоносным атакам на организации. Целями этих атак стали прежде всего финансовые организации по всему миру.

Это тревожная ситуация, отмечают специалисты. Злоумышленники-вымогатели начали крестовый поход против новых жертв, которые приносят бóльшую прибыль. На самом деле, потенциальных жертв, конечно, гораздо больше, и атаки троянцев-вымогателей на некоторых из них способны привести к еще более катастрофическим последствиям.

История вопроса

Тенденция использования шифровальщиков в атаках на финансовый секторНапомним, что в основе, пожалуй, самой резонансной хакерской атаки этого года также лежал шифровальщик WannaCry, поразивший IT-инфраструктуру ряда крупных организаций, в том числе банков. По мнению экспертов, за ней стоит Lazarus — группа государственных хакеров из Северной Кореи. Очевидно, что целью атаки было не получение финансовой выгоды, а оказание влияния на конкретные объекты, чью работоспособность было необходимо нарушить.

В случае с NotPetya атака, за которой, предположительно, стоит группировка Black Energy, была более целенаправленной, хотя целью обеих атак можно считать выведение из строя инфраструктуры: в июне 2017 г. хакерам удалось временно остановить производство на ряде предприятий, а также нарушить процессы в компаниях нефтегазового и финансового секторов.

"Ущерб от простоя в банковской сфере может быть гораздо более ощутимым, чем от хищения. Получение контроля над IT-инфраструктурой крупных системообразующих банков или выведение ее из строя дает возможность оказывать влияние на национальную экономику, курс валюты и приводит к другим масштабным последствиям, в которых не всегда заинтересованы финансово мотивированные хакеры. Таким образом, использование шифровальщиков в финансовой сфере — это скорее инструмент влияния, нежели финансовой выгоды. И практика последних атак только подтверждает этот тезис, — говорит Дмитрий Волков, руководитель отдела расследований и сервиса киберразведки Threat Intelligence, сооснователь Group-IB — Однако вне зависимости от принадлежности хакеров и их целей жертвой атаки в первую очередь становятся конкретная финансовая организация и ее клиенты".

Недавним примером вредоноса-шифровальщика, поразившего многие компании по всему миру, стал Petya. Этот троянец-вымогатель не только зашифровывает данные, хранящиеся на компьютере, но и переписывает главную загрузочную запись (MBR) жесткого диска, что не позволяет загрузить операционную систему на инфицированных компьютерах.

Данный зловред является ярким примером использования модели SaaS ("ПО как услуга"), когда авторы вируса-вымогателя распространяют свой вредоносный продукт через множество дистрибьюторов, получая при этом долю с прибыли. Чтобы исправно получать часть своего дохода, авторы Petya внедрили в свой зловред некие "механизмы защиты", которые не позволяют использовать код зловреда Petya без их разрешения.

Использование модели SaaS для распространения троянца-вымогателя не является нововведением: этот подход продолжает развиваться, и все больше авторов троянцев-вымогателей распространяют свои вредоносные продукты именно так. Этот способ оказался очень привлекательным для преступников, у которых не хватает навыков, ресурсов или желания разрабатывать свои собственные зловреды.

При этом злоумышленники активно осваивают новые территории. Например, Россия ранее входила в десятку государств, отличающихся наиболее интенсивным ростом количества инцидентов с программами-вымогателями, но по итогам отчетного периода уступила место таким странам, как Турция, Вьетнам и Япония. Доля вымогателей в общем числе заражений мобильными зловредами в России снизилась до 0,88% (в 2015–2016 гг. этот показатель составлял 4,91%).

Такое резкое падение можно объяснить двумя факторами. Во-первых, выросло количество атак вредоносного ПО в целом, на фоне которого доля шифровальщиков растворилась. И, во-вторых, снизилась активность троянца Small, традиционно атакующего в первую очередь Россию и страны постсоветского пространства.